Windows XP + Office 2010 + Internet Explorer 8. Долго открываются файлы из сети February 16, 2015Разместил gamerka в : Netware, Windows , add a commentСимптомы:

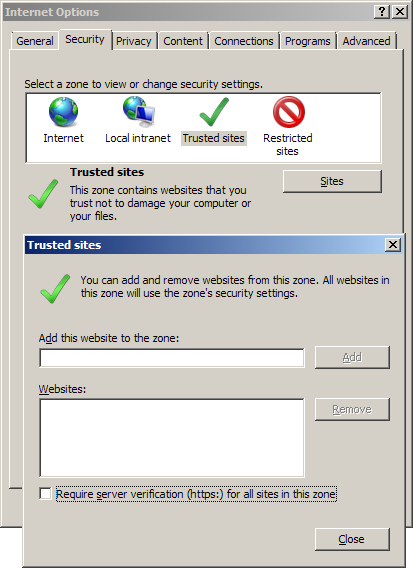

Начинаю выяснять, ставлю с нуля Windows XP SP3 и Office 2010:

Ни один совет в сети не помог ни капли, так что я начал поэтапно накатывать обновления. Обновление часовых поясов на Windows XP в 2014 году October 14, 2014Разместил gamerka в : Windows , add a commentТак как наконец закончилась поддержка Windows XP, Microsoft больше не выпускает под неё обновления. Обновить пояса можно вручную через реестр или с помощью любительских скриптов, например: Терминальный сервер на Windows 7 SP1 February 27, 2014Разместил gamerka в : Windows , add a commentПо умолчанию Windows 7 (и предыдущие вплоть до XP) поддерживает одновременное подключение лишь одного пользователя, либо удаленного, либо локального. Данный хак нужен для того чтобы разрешить подключение нескольких пользователей к удаленным рабочим столам одной машины так же, как на линейке Windows Server. Symantec Endpoint Protection. Драйверу брандмауэра не удалось открыть сетевой адаптер November 27, 2013Разместил gamerka в : Windows , add a commentСимптомы: Восклицательный знак на значке SEP, Ошибка “Драйверу брандмауэра не удалось открыть сетевой адаптер” (Firewall driver failed to open network adapter)

Источники: Как сделать раздел активным в Windows 7 если через Управление дисками не получается September 26, 2013Разместил gamerka в : Guide, Windows , add a comment

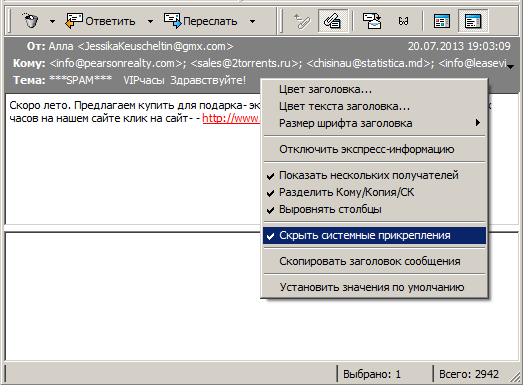

Советы по установке freebsd на SSD July 27, 2013Разместил gamerka в : freebsd , add a commentUsing a Solid State Drive with FreeBSD Просмотр MIME заголовков в GroupWise 6.5 May 22, 2013Разместил gamerka в : Netware , add a commentЧтобы во вложениях писем видеть файл mime.822 со всеми заголовками нужно в окне открытого письма щелкнуть правой кнопкой на пустом пространстве около полей Тема:, Кому: и т.п., и снять отметку с пункта “Скрыть системные прикрепления”. gmirror c GPT на FreeBSD February 25, 2013Разместил gamerka в : freebsd , add a commentПримем что FreeBSD у нас уже установлена на ada0, а ada1 – наш второй диск. Наши шаги:

Подробнее: GroupWise закрывается с ошибкой gwcma1.dll October 28, 2012Разместил gamerka в : Netware, Windows , add a commentСимптомы: При попытке ответить или создать новое письмо, GroupWise закрывается с ошибкой в gwcma1.dll. Не удаляется файл *.GWI June 24, 2012Разместил gamerka в : Netware, Windows , add a commentСимптомы: После драг-н-дропа письма из GW на рабочий стол появляется файл с расширением GWI и не хочет удаляться никакими средствами, даже после перезагрузки. |